Дневник волка путешественника!

Командировка в Бор, разбили лагерь

Проснулись, перекусили вчерашним супом из картофеля и тушенки. Загрузили в лодку вещи и поплыли на место где мы вчера выгрузили все вещи. Ночью прошел мелкий дождь со снегом.

Тэги: путешествия, работа

Отредактировано:2023-11-07 09:01:04 | Читать полную версию...

Командировка в Бор, дорога до лагеря

Проснулись в 7 утра по будильникам. Познакомился с рыбинспектором, его зовут Паша.

Всё утро заполняли документы на рыбаков прибрежного лова. Дима совещался с рыбинспектором и рыбоводами о том как будет проводиться работа и какие правила безопасности следует исполнять на месте.

Тэги: путешествия, работа

Отредактировано:2023-11-07 08:19:28 | Читать полную версию...

Полёт в посёлок Бор

Очередная командировка в лес. Точнее даже не совсем в лес, а на берег Енисея. Но место относительно труднодоступное, следовало лететь на рейсовом самолёте, а потом плыть на катерах.

До аэропорта нас доставил водитель организации, так как вылетать решили сразу с работы. В аэропорту встретили наших рыбоводов, которым предстояло работать на месте. Моя задача была попытаться установить спутниковую антенну и запустить интернет для работы в полевых условиях. Всё оборудование было подготовлено и отправлено на теплоходе заранее, по этому с собой был только мой походный рюкзак, который я сдал в багаж. Рыбоводов зовут Саша и Настя.

Тэги: путешествия, работа

Отредактировано:2023-11-07 07:23:30 | Читать полную версию...

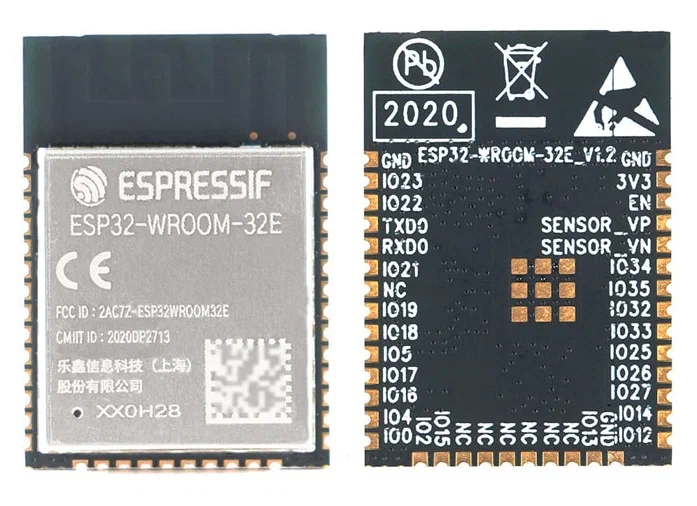

ESP32 использование выводов

При проектировании самодельных девайсов начинающие самодельщики допускают очень много ошибок считая, что в устройствах типа ESP32 архитекторы всё продумали и совершить ошибок нельзя. Тот кто работал с микроконтроллерами от Атмел будут немного разочарованы ESP. В начале пути разработчики считают, что используя цифровой выход, всегда можем подать на него логическую 1 или 0 и это не приведет в каким-либо последствиям. Например, недавно встретился с человеком который «навешивал» температурные датчики и столкнулся с тем, что на одних пинах он работает правильно, а при подключении к другим — контроллер перестаёт включаться. Я уже писал об этой проблеме на ESP8266, но пришло время описать ситуацию с ESP32 и потом я буду просто давать ссылку на эту статью, вместо пространственных объяснений почему нельзя использовать тот или иной вывод как душе угодно. Чтобы не расписывать все модификации существующих плат, я возьму ядро самой распространённой на Алиэкспресе и в среде знакомых мне самодельщиков ESP32-WROOM-32E. Еще есть модели ESP32-WROOM-32D — это абсолютно такая-же но с выводом для вешней Flash-памяти и ESP32-WROOM-32U — это с коннектором для внешней антенны (на самой плате она не разведена из-за чего занимает меньше места, плюс позволяет подключить внешнюю антенну при использовании железного корпуса самодельного устройства). Часть выводов ESP32 используются для служебных целей и процесс загрузки ядра зависит от состояния этих выводов.

Тэги: микроконтроллеры, ESP32 и ESP8266

Отредактировано:2023-06-14 13:58:38 | Читать полную версию...

Подарки на Новый год

Хочу поделиться описанием подарков которые я получил на этот 2023 год. Из-за того, что произошел небольшой форс-мажор, я не смог забрать новогодние подарки вовремя. Собственно, с написанием поста я так же сильно затянул, но недавно пришёл ещё один новогодний подарок от подруги из Сургута. По этому я решил вернуться к написанию этого поста и раздать всем мои благодарности. В этом году были приятные и интересные новогодние подарки от Натры и её мамы. А новогодний стол был подарен моей тётушкой. Но я зайду с середины. Вот такие подарки я смог получить через пару дней после Нового года:

Тэги: своими руками

Отредактировано:2023-02-06 11:39:49 | Читать полную версию...

Подарочная коробка для Натры

Когда я делал еженедельник для Натры то в процессе изготовления захотелось сделать коробочку для упаковки этого еженедельника и по этому следующим этапом я сделал коробочку типа шкатулки из переплетного картона, глиттерной бумаги и бумаги для скрапбукинга. Мне однажды говорили, что когда я рассказываю о создании подобных вещей то я «убиваю магию», но на самом деле — это никакая не магия. При наличии желания и времени можно сделать массу интересных и красивых вещей. Но когда ты знаешь тех.процесс некоторых вещей, то когда смотришь на промышленно изготовленные вещи начинаешь подмечать некоторые косяки которые считал вполне естественными.

Тэги: своими руками

Отредактировано:2023-01-03 23:44:23 | Читать полную версию...

Изготовление еженедельника ★

Захотелось вспомнить молодость и сделать еженедельник для Натры. Изначально я хотел сделать вариант на кольцах, но у колец есть один минус — это его большие размеры, плюс некоторая хрупкость кольцевого механизма на излом. А этот еженедельник планировался для постоянного ношения, по этому я решил сделать именно книжного типа, а не на кольцах. И поверьте, если вы хотите сэкономить себе денег и нервов, то просто купите подходящий ежедневник/еженедельник и просто закажите в мастерской нанесение термотрансфера. Но я решил пойти самым сложным и окольным путем.

И так, для начала я распечатал на принтере все странички с двух сторон, потом согнул и сшил их аналогом коптского переплета. Потом проклеил сторону клеем моментом в два слоя. Этот еженедельник состоит из желтоватых листов, потому, что он приятней для взора. В результате у меня половина еженедельника — это желтые листики для записи и еще 10 листиков из плотного ватмана для скетчей. На плотном белом ватмане можно рисовать хоть гуашью, но планируется, что он будет использоваться для творчества, например для рисования скетчей. Вот так выглядит еженедельник со стороны ниток.

Тэги: своими руками, управление временем

Отредактировано:2023-01-02 08:19:58 | Читать полную версию...

Зеркалирование портов на CISCO для снифинга

Снифинг трафика может потребоваться для глубокого анализа данных в сети. Иногда проще проводить анализ трафика не на маршрутизаторе, а на стороннем компьютере с большим объёмом оперативной памяти, мощными вычислительными ресурсами и ёмкими накопителями для хранения больших объёмов данных. Ранее у меня был проект по сбору NetFlow на Python который выполнял роль коллектора Netflow траффика, а анализ производился с использованием PHP. Но я с этим наигрался и пришел к выводу о том, что у данного проекта много минусов и недостатков. Как минимум основная проблема в том, что при работе в сети на удалённых точках роутер часто перезагружается и не запоминает IP-адреса компьютеров. На самом деле — это тоже не проблема если организовать хранение данных DHCP на флешке, а не в оперативной памяти. Вторая проблема — это малое количество идентификационной информации об отслеживаемых компьютерах. Для большой сети со сложной корпоративной политикой этого не достаточно и требуется глубокий анализ трафика для реализации всех хотелок службы безопасности.

Собственно настало время когда мне потребовалось зеркалировать трафик на моих роутерах. Это делается в несколько этапов.

Отредактировано:2022-11-30 08:58:09 | Читать полную версию...

Новогодний медный фонарик

Появилось новогоднее настроение и я решил сделать новогодний фонарик из остатков картона. Изначально эта идея попадалась на нескольких ресурсах рукоделия и прочего, по этому конструкция абсолютно не нова. Американцы, под Рождество, штампуют их тоннами. Но я решил отвлечься от работы и окружающего мира тем что переключился на этот фонарик.

Тэги: своими руками

Отредактировано:2022-11-30 08:40:58 | Читать полную версию...

Из чего состоит идеальный еженедельник

Мои мысли касаются еженедельника который планируется под мои личные нужды и я никого не призываю менять свои убеждения и взгляды на планирование своего времени и ведения своего дневника. Я просто делюсь мыслями о еженедельнике который мне больше всего подходит. В этом году решил реанимировать свой старый опыт создания ежедневников/еженедельников своими руками вместо использования покупных. Пост будет построен по наименованию частей из которых состоит еженедельник и почему мне нравится именно такой вариант. Изначально хочу сказать, что это еженедельник, а не ежедневник потому, что он мне больше нравится чем ежедневник. Почему выбор именно такой я написал в посту о том. что мне больше подходит еженедельник, а не ежедневник. И вообще мой еженедельник частично является планером. И так, погнали.

Конструкция? Мне больше нравится механизм на кольцах. У него есть неоспоримый плюс в том, что можно в любой момент поменять странички. Так же можно взять конверт и проделать в нём несколько дырочек и добавить в этот еженедельник. В общем — это замечательный конструктор дающий творческое начало. Благодаря кольцевому механизму можно оставить саму обложку, а странички ежегодно менять. Кстати, старые странички можно оформить в виде архива и хранить отдельно.

Тэги: управление временем

Отредактировано:2022-11-21 12:35:10 | Читать полную версию...